分享文章

分享文章

请注意Apache Log4j2远程代码执行漏洞影响面广泛,深信服已有防护规则

声明:该文章来自(深信服千里目安全实验室)版权由原作者所有,K2OS渲染引擎提供网页加速服务。

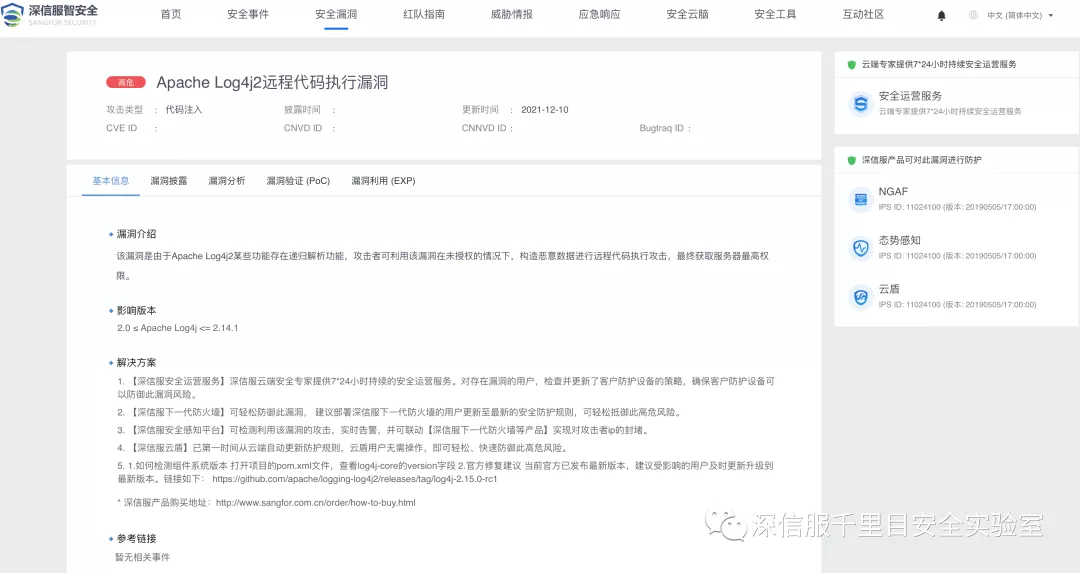

漏洞名称 : Apache Log4j2远程代码执行漏洞

组件名称 : Apache Log4j2

影响版本 : 2.0 ≤ Apache Log4j <= 2.14.1

漏洞类型 : 远程代码执行

利用条件 :

1、用户认证:不需要用户认证

2、前置条件:默认配置

3、触发方式:远程

综合评价 :

<综合评定利用难度>:容易,无需授权即可远程代码执行。

<综合评定威胁等级>:高危,能造成远程代码执行。

漏洞分析

1 组件介绍

Apache Log4j2是一款Java日志框架,是Log4j 的升级版。可以控制每一条日志的输出格式。通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。

2 漏洞描述

2021年12月9日,深信服安全团队监测到一则Apache Log4j2组件存在远程代码执行漏洞的信息,并成功复现该漏洞。漏洞威胁等级:高危。

该漏洞是由于Apache Log4j2某些功能存在递归解析功能,攻击者可利用该漏洞在未授权的情况下,构造恶意数据进行远程代码执行攻击,最终获取服务器最高权限。

影响范围

Apache Log4j2广泛地应用在中间件、开发框架、Web应用中。漏洞危害性高,涉及用户量较大,导致漏洞影响力巨大。

目前受影响的Apache Log4j2版本:

2.0 ≤ Apache Log4j <= 2.14.1

解决方案

1 如何检测组件系统版本

打开项目的pom.xml文件,查看log4j-core的version字段

2 官方修复建议

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1

3 深信服解决方案

【深信服下一代防火墙AF】可防御此漏洞, 建议用户将深信服下一代防火墙开启 IPS 防护策略,并更新最新安全防护规则,即可轻松抵御此高危风险。

【深信服安全感知管理平台SIP】结合云端实时热点高危/紧急漏洞信息,可快速检出业务场景下的该漏洞,并可联动【深信服下一代防火墙AF】等产品实现对攻击者IP的封堵。

时间轴

2021/12/9 深信服监测到Apache Log4j2远程代码执行漏洞信息。

2021/12/10 深信服千里目安全实验室复现该漏洞、并发布漏洞通告和解决方案。

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

- 1 习近平接见新疆各族各界代表 7904730

- 2 台风预计今天登陆广东 阵风可达17级 7809724

- 3 广东省委书记:决战就在眼前 7713430

- 4 援疆的山海深情 跨越千里万里 7619564

- 5 桦加沙风眼内部曝光 拍摄部门:震撼 7520171

- 6 网红罗几车祸遇难 肇事者自首 7427921

- 7 今年最强台风桦加沙来袭 7333944

- 8 广东多家餐厅租重卡停店门前 7234533

- 9 台风来袭巨浪排山倒海 香港楼房晃动 7139160

- 10 最高级别警告 香港澳门挂十号风球 7040522